E-mail to obecnie najczęściej wykorzystywana usługa w pracy biurowej na świecie. Ilość przychodzących do nas codziennie wiadomości na “elektroniczną skrzynkę” może sięgać nawet setki. A ile z nich jest próbą wyłudzenia pieniędzy albo hasła do firmowego konta?

Z podobnego założenia wychodzą cyberprzestępcy, gdy decydują się wykorzystać phishing. Bardzo trudno jednoznacznie zdefiniować phishing, ze względu na mnogość jego wariantów, sposobów dostarczenia, a także zawartości, którą wysyłają cyberprzestępcy w swoich wiadomościach. Najkrótsza, ale konkretna definicja phishingu – jest to metoda cyberataku, która polega na próbie wyłudzenia danych poprzez wykorzystanie fałszywych wiadomości.

Niemal wszystkie elementy phishingu mogą zostać dostosowane do potrzeb przestępców, co ma również ogromny wpływ na skuteczność tego rozwiązania. W dowolny sposób można modyfikować sposób dostarczenia, medium ataku czy nawet reakcję, jaką wywoła dane działanie użytkownika.

Jak rozpoznać phishing?

Idealnie wykonany phishing bywa niemal niemożliwy do wykrycia, a co za tym idzie ma ogromną skuteczność w swoim działaniu. Na szczęście zdecydowana większość prób phishingu nie jest tak dobrze przygotowana, więc zostawia nam wiele sposobów i wskazówek, które możemy wykorzystać przy weryfikowaniu fałszywych wiadomości.

Od czego zacząć?

A jakżeby inaczej – od początku. Pierwsza rzecz, która może rzucić się w oczy jest tytuł wiadomości, a także jej nadawca. Dokładne ich sprawdzenie często wystarczy, by zorientować się, że coś jest nie tak.

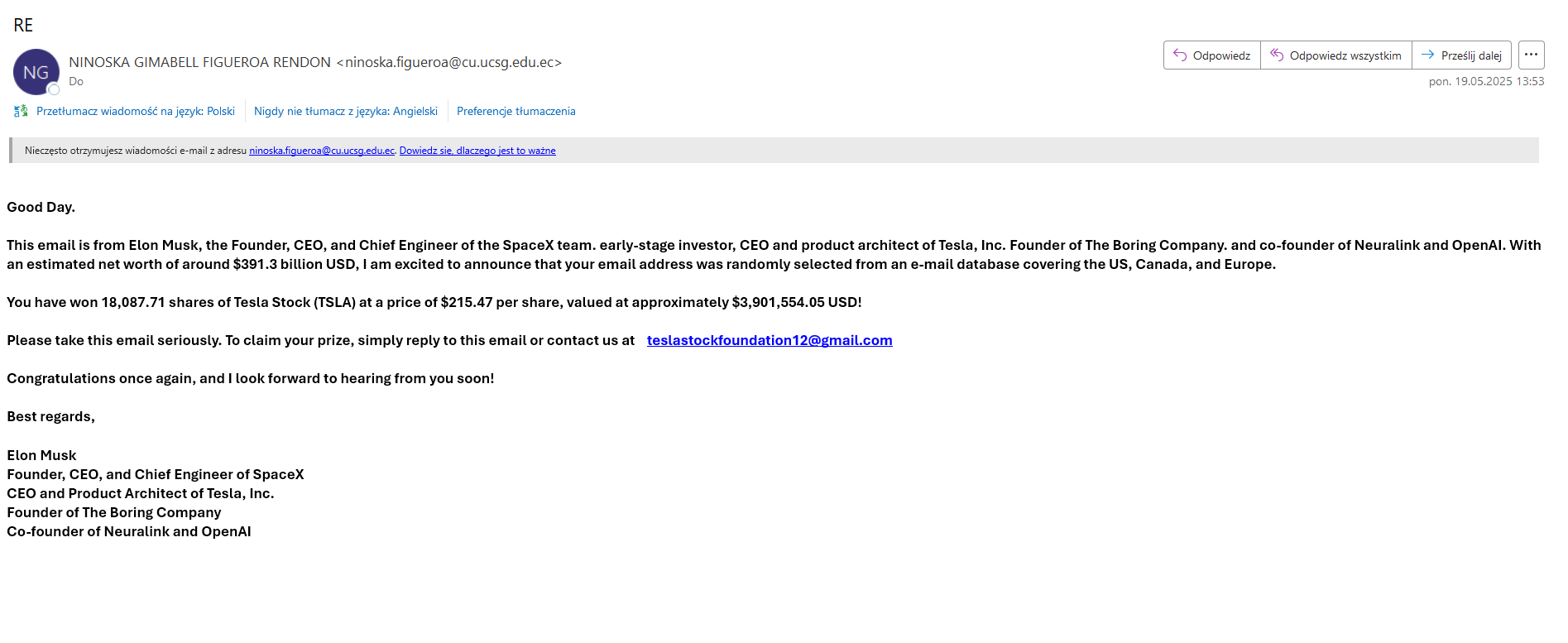

Dostałeś powiadomienie, że masz nowego maila. Wchodzisz na skrzynkę mailową i otwierasz maila, a Twoim oczom ukazuje się taka wiadomość:

Właśnie otrzymałeś niemalże 4 mln dolarów, brawo! Jednak na pierwszy rzut oka widzisz, że coś chyba jest nie tak… Bezpośrednia wiadomość od Elona Muska? I to z adresu NINOSKA GIMABELL FIGUEROA RENDON? Zaczynasz podejrzewać, że to próba phishingu, ale na szczęście przestępcy również o tym pomyśleli i sprytnie dodali “Proszę, potraktuj tego maila na poważnie”. To właśnie tego typu absurdalne wiadomości są najłatwiejsze do rozpoznania -nie trzeba żadnej wiedzy technicznej, żeby wiedzieć od razu, że mamy do czynienia z próbą oszustwa.

Podobne wiadomości, które oferują szansę na szybkie wzbogacenie się, oferują darmowe akcje, kryptowaluty czy lepsze kursy bukmacherskie również powinny być traktowane z dużą dozą nieufności, bo obietnica szybkiego zarobienia dużej kwoty pieniędzy jest jedną z najczęściej wykorzystywanych taktyk w phishingu.

Jednak tego typu przypadki są coraz rzadsze, ponieważ w dobie sztucznej inteligencji scenariusze pisane przez scammerów stają się znacznie bardziej skomplikowane. Większy problem zaczyna się, gdy cyberprzestępcy odrobili pracę domową i przygotowali się do działania.

Gdy w grę wchodzą ludzkie emocje – czyli o zaufaniu, strachu i panice

Aby uwiarygodnić swoje wiadomości, przestępcy wykorzystują zaawansowaną formę manipulacji psychologicznej – socjotechnikę. Jak możesz się domyślić, wszelkie formy manipulacji są niebezpieczne, a socjotechnika nie jest wyjątkiem. Polega ona na wykorzystaniu ludzkiej skłonności do zaufania – szczególnie wobec powszechnie szanowanych instytucji czy firm (np. rząd, banki, media społecznościowe), pod które podszywają się przestępcy. Ponadto, wykorzystywane są także naturalne reakcje ludzkie na sytuacje stresowe – strach, panika, gniew – które powodują, że ważniejsze jest dla nas podjęcie jakiegoś działania (nawet nierozważnego) niż zachowanie spokoju i przeanalizowanie sytuacji.

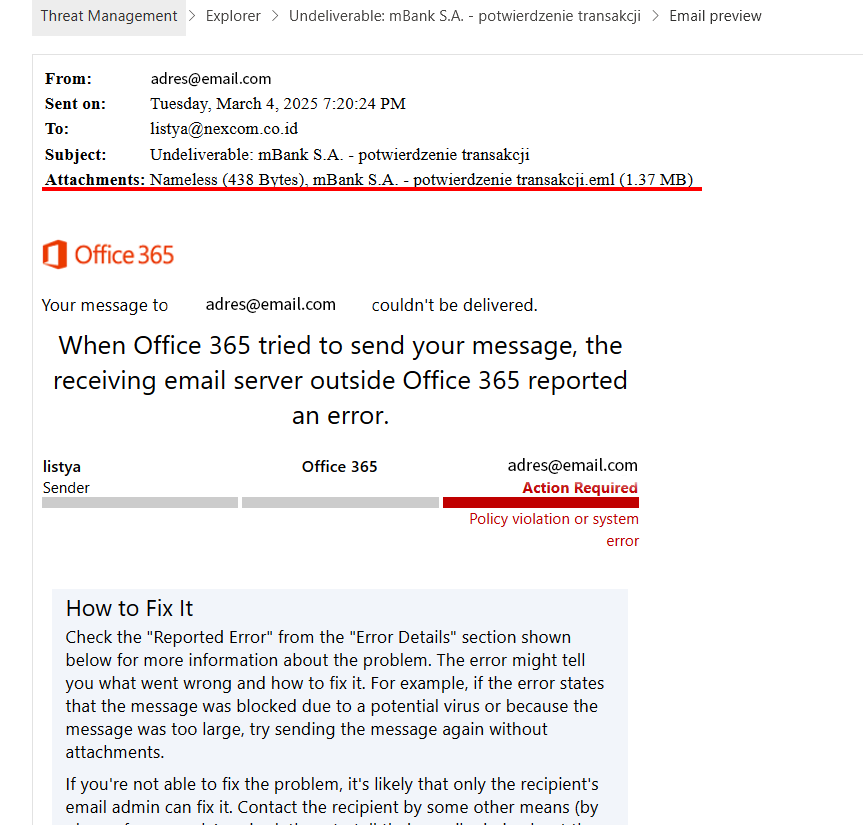

Na poniższym zdjęciu widzimy kolejną wiadomość, która tym razem wykorzystuje socjotechnikę:

Ten przykład jest szczególnie ciekawy, bo zawiera w sobie połączenie kilku różnych metod, którymi posługują się oszuści.

Po pierwsze mail jest wierną kopią komunikatu systemowego, który faktyczne wysyłany jest przez Office, jednak z pewną zmianą, ponieważ do tej wiadomości zostały załączniki, które niby znajdowały się w oryginalnej wiadomości.

Mamy tu do czynienia z dwukrotnym oszustwem – najpierw podszycie się pod mBank i wysłanie “potwierdzenia transakcji.eml” (niestandardowe rozszerzenie pliku .eml powinno zapalić lampkę, że coś jest nie tak), a później próbę uwiarygodnienia tej wiadomości przez podrobiony komunikat systemowy.

Tak jak w poprzednim przypadku, możemy rozpoznać, że wiadomość jest fałszywa m.in. patrząc na nadawcę oryginalnej wiadomości (listya@nexcom.co.id).

Czyli jak mam się chronić?

Niestety najsłabszym ogniwem jest czynnik ludzki – czyli osoby, które działając pod wpływem różnych emocji lub zmęczenia nie zachowają odpowiedniej ostrożności i klikną niebezpieczny link albo pobiorą szkodliwe oprogramowanie.

Jedyną możliwością zapewnienia lepszej ochrony jest regularne szkolenie zarówno pracowników, jak i członków zarządu, bo tak długo jak wszyscy korzystamy z e-maili – tak długo będą się na nich czaić zagrożenia. Najlepszym sposobem na naukę jest odbycie szkolenia pod okiem wykwalifikowanego trenera, który pomoże zrozumieć na czym dokładnie polega phishing i jak należy postępować, aby nie dać się złowić. A jeszcze lepszym – połączenie wiedzy z praktyką w formie testów phishingowych, które sprawdzą czujność w realistycznym scenariuszu.