Czy naprawdę wiesz skąd pochodzi Twoje oprogramowanie?

To pytanie należy zadawać sobie coraz częściej, ponieważ jest to miejsce, w którym rozpoczyna się coraz większa liczba ataków. Co dla wielu może być zaskakujące, nie chodzi wcale o oprogramowanie w naszej firmie czy systemie, ale znacznie wcześniej – w cudzym kodzie, cudzej bibliotece czy cudzym serwerze.

Czym są ataki na łańcuch dostaw (supply chain attacks)?

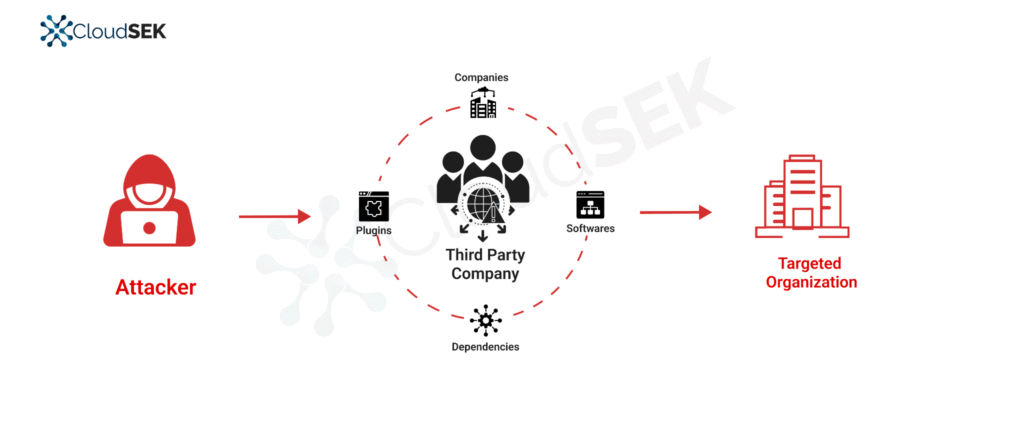

W uproszczeniu: to takie cyberataki, w których ofiara jest celem pośrednim – zaatakowane zostają zasoby zewnętrzne, z których korzysta. Chodzi tu o różnego rodzaju rozwiązania open source takie jak biblioteki, oprogramowanie (kod), wtyczki czy nawet niektóre usługi chmurowe.

Przestępcy przejmują kontrolę nad takim zewnętrznym elementem, który następnie infekują m.in. złośliwym oprogramowaniem i rozsyłają do wszystkich osób, które wykorzystują dane zasoby. Często odbywa się to pod pozorem “nowej aktualizacji”, instalowanej automatycznie – nawet bez wiedzy użytkownika.

Dlaczego to rosnące zagrożenie?

Dzisiejsze oprogramowanie nie jest jednolite – to tak naprawdę połączenie bardzo wielu elementów na które składają się biblioteki, skrypty czy różne zależności, które pochodzą z zewnętrznych źródeł. W połączeniu z rosnącym wykorzystaniem rozwiązań chmurowych, tworzy środowisko o wysokim poziomie ryzyka, w której wystarczy zainfekować jeden z ogromnej liczby elementów, aby uzyskać zaplanowany rezultat.

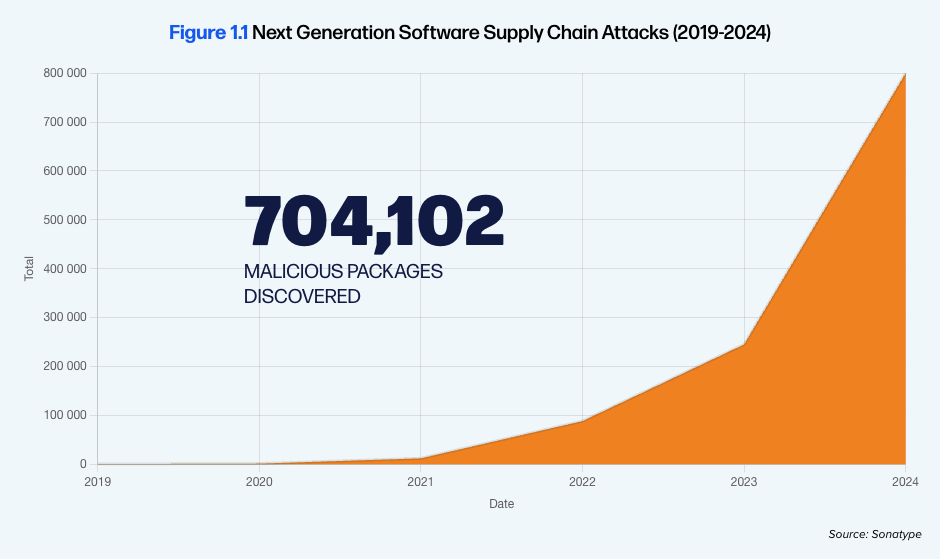

Kolejnym wyzwaniem jest coraz powszechniejsze wykorzystanie sztucznej inteligencji, które powoduje zwiększenie możliwości przerobowych cyberprzestępców. Używają oni największych zalet SI – umiejętności generowania (złośliwego kodu) oraz operowania na ogromnych bazach danych (automatyczne skanowanie bibliotek, repozytoriów). Włączenie do tego procederu SI powoduje wielokrotne spotęgowanie zagrożenia, a także prognozowany jego wzrost, który będzie bezpośrednio powiązany z rosnącymi możliwościami sztucznej inteligencji w najbliższej przyszłości.

Natomiast jeśli chodzi o występowanie tego rodzaju cyberataku, to z danych przygotowany przez Sonatype wynika, że w 2024 roku mieliśmy do czynienia z ponad 400% wzrostem odnotowanych ataków na łańcuch dostaw w porównaniu z rokiem 2023.

Przykłady

Aby dokładnie uświadomić sobie skalę problemu jakim są ataki na łańcuch dostaw, warto po krótce przeanalizować przykłady takich ataków w Polsce i za granicą. Pozwoli to też lepiej zrozumieć, w jaki sposób one działają.

- SolarWinds (USA, 2020)

- hakerzy włamali się do systemu aktualizacji Orion i wydali “nową aktualizację”, która zawierała złośliwy kod,

- w efekcie zainfekowanych zostało ok. 18 tyś organizacji (m.in. Microsoft czy instytucje rządowe USA).

- XZ Utils / libIzma (marzec 2024)

- prawdopodobnie najbardziej pomysłowy i wyrafinowany atak typy supply chain attack w historii,

- przez dwa lata atakujący działali jako aktywni współtwórców popularnego narzędzia open source, a po zdobyciu zaufania społeczności zawarli w kodzie backdoora, który pozwalał przejąć cyberprzestępcom zdalny dostęp nad serwerem.

- Atak na bibliotekę polyfill.io (czerwiec 2024)

- przejęta została popularna biblioteka JavaScript, z której korzystało około 100 000 stron na całym świecie,

- przestępcy dodali złośliwe skrypty śledzące, phishingowe czy przekierowujące ruch na stronach, które korzystały z tej biblioteki.

Co łączy te wszystkie ataki? Były one nakierowane na zewnętrzne podmioty, które dostarczały różnego rodzaju usługi innym organizacjom. W ten sposób przestępcy poprzez atak na jedno słabo zabezpieczone źródło byli w stanie zainfekować tysiące innych, dobrze chronionych systemów.

Jak się chronić?

Niestety nie ma możliwości zabezpieczenia się w 100% przed atakami na łańcuch dostaw. Wynika to przede wszystkim właśnie z faktu, że nawet najlepiej zabezpieczona firma może paść ofiarą ze względu na lukę w zabezpieczeniach oprogramowania trzeciej strony. Jednak zawsze można być lepiej przygotowanym, a często sama wiedza i świadomość pozwalają lepiej się chronić.

Do najczęściej zalecanych działań można zaliczyć:

- Tworzenie integralnego kodu – nie chodzi o to, żeby nie korzystać z cudzych rozwiązań, ale o to, żeby robić to z głową. Jeśli jakieś konkretne rozwiązanie stworzone przez zewnętrzny podmiot nie jest konieczne, warto zastanowić się, jak osiągnąć podobny efekt samodzielnie.

- Weryfikowanie aktualizacji – korzystaj ze specjalistycznych narzędzi, które sprawdzają certyfikaty, podpisy i autentyczność źródeł aktualizacji.

- Monitorowanie nietypowych działań – używaj oprogramowania, które analizuje zachowania komponentów open source (np. wtyczek, rozszerzeń, bibliotek).

- Przygotowanie procedur reagowania – opracuj scenariusze działania na wypadek incydentu typu supply chain attack. Według danych Crowdstrike tylko około 40% organizacji, które doświadczyły takiego ataku, miało wcześniej wdrożone procedury reagowania.

- Śledzenie aktualnych zagrożeń – warto obserwować ekspertów cyberbezpieczeństwa i kanały informacyjne, które publikują informacje dotyczące aktualnych zagrożeń.

Krytyczna podatność w Thunderbirdzie/Firefox – warto załatać się ASAP. pic.twitter.com/MoQaPsMkeN

— Sekurak (@Sekurak) March 6, 2025

Uwaga❗️Ostrzegamy przed kampanią dystrybuującą szkodliwe oprogramowanie. Lakoniczne wiadomości informują o rzekomo zaległej fakturze i zawierają w załączniku plik HTML.

— CERT Polska (@CERT_Polska) March 12, 2025

Proces infekcji ma kilka etapów.

📑 Po otwarciu fałszywej faktury wyświetlana jest informacja imitującą… pic.twitter.com/kJwAzreSC7